29% các cuộc tấn công trực tuyến có sử dụng từ 5 loại tấn công trở lên

VOV.VN - Verisign đã quan sát thấy 29% số vụ tấn trong trong quý 3 năm 2017 có sử dụng từ 5 hình thức tấn công trở lên.

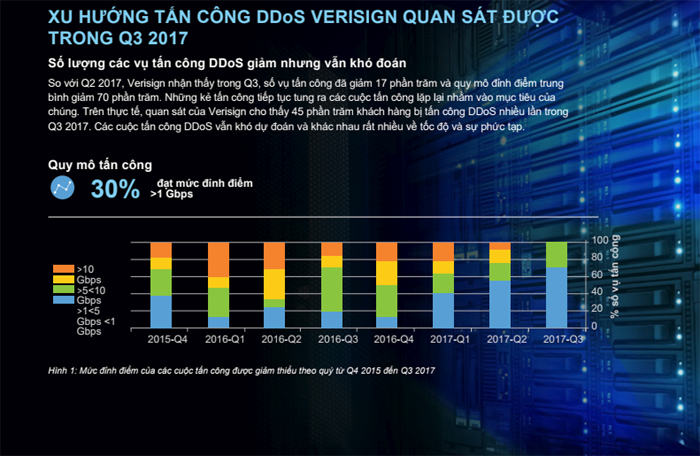

Verisign vừa công bố Báo cáo xu hướng tấn công DDoS quý 3 năm 2017, trong đó cung cấp nhận định riêng của hãng về các xu hướng tấn công DDoS trực tuyến thông qua các quan sát cũng như những hiểu biết sâu sắc của Verisign thu thập được trong quá trình đối phó với tấn công DDoS thực hiện thay mặt Dịch vụ Phòng chống DDoS của Verisign và nghiên cứu an ninh được thực hiện bởi Dịch vụ An ninh của Verisign.

Verisign đã quan sát thấy 29% số vụ tấn trong trong quý 3 năm 2017 có sử dụng từ 5 hình thức tấn công trở lên, và số lượng các vụ tấn công có xu hướng giảm kể từ quý II năm 2017.

Vụ tấn công DDoS có quy mô lớn nhất và mật độ cao nhất được Verisign quan sát thấy trong Quý 3 năm 2017 là một cuộc tấn công nhiều loại hình có băng thông đỉnh điểm lên tới khoảng 2,5 Gigabit trên giây (Gbps) và khoảng 1 triệu gói tin một giây (Mpps). Vụ tấn công này kéo dài khoảng hai tiếng rưỡi và đáng lưu ý vì nó chủ yếu bao gồm nhiều loại hình (vector) tấn công bao gồm TCP SYN và TCP RST floods; DNS, ICMP, Chargen Amplification và các gói tin không hợp lệ.

|

Bảo vệ mạng toàn diện - Từ trong ra và từ ngoài vào

Các báo cáo xu hướng tấn công DDoS của Verisign trong năm 2017 đã báo cáo về sự suy giảm số lượng và quy mô của các cuộc tấn công DDoS. Tuy nhiên xu hướng này không có nghĩa là các cuộc tấn công DDoS sẽ biến mất hay các công ty có thể tự mãn. Đây là thời điểm tốt để các tổ chức rà soát lại mọi khía cạnh của các giải pháp an ninh bảo mật ứng dụng và mạng lưới của họ để chống lại được các cuộc tấn công DDoS hoặc các mối đe dọa an ninh bảo mật trong tương lai.

Theo một nghiên cứu về chi phí phát sinh khi dữ liệu bị xâm phạm của Viện Ponemon năm 2016, chi phí hợp nhất trung bình của việc dữ liệu bị xâm phạm là 4 triệu đô la.1 Các tổ chức thường có một chiến lược phù hợp để đối phó với các cuộc tấn công DDoS vào hệ thống mạng và các ứng dụng của họ, nhưng điều gì sẽ xảy ra nếu một người dùng nội bộ trong mạng tải về phần mềm độc hại thông qua một yêu cầu được gửi đi do vô ý?

Quan điểm một chiều hiện tại - Duy nhất từ ngoài vào

Dịch vụ phòng chống DDoS trên đám mây tập trung vào giám sát lưu lượng internet từ ngoài đi vào hệ mạng IP trọng yếu của khách hàng. Công nghệ này thường sử dụng phân tích chữ ký, phát hiện sử dụng sai mục đích và thiết lập hồ sơ động. Phân tích chữ ký và phát hiện sử dụng sai mục đích tìm kiếm những sai lệch có thể chỉ ra một cuộc tấn công DDoS. Thiết lập hồ sơ động xác lập các quy luật lưu lượng bình thường và tìm sai lệch, sau đó sẽ kích hoạt các cảnh báo để điều tra thêm.

Ví dụ, mức độ giao thông đạt hoặc vượt quá ngưỡng định trước có thể chỉ ra một cuộc tấn công DDoS. Vì vậy, khi một làn sóng lưu lượng có khối lượng lớn hoặc sai định dạng tràn vào mạng của khách hàng, một cảnh báo điều tra sẽ được đưa ra.

Các giải pháp giám sát DDoS chỉ cung cấp khả năng quan sát lưu lượng đến, còn lưu lượng gửi đi thì sao? Mặc dù có nhiều lý do dẫn đến sự biến đổi quy luật của lưu lượng gửi đi, chúng cũng có thể chỉ ra rằng các điểm cuối bị xâm nhập đang tham gia vào một mạng botnet, lấy dữ liệu hoặc đang bị sử dụng cho các mục đích độc hại khác. Làm thế nào để các tổ chức biết có người dùng nội bộ tham gia vào một mạng botnet hoặc liên lạc với một máy chủ chỉ huy và điều khiển hoặc các phần mềm độc hại khác? Làm thế nào để họ biết nếu dữ liệu đang bị lấy? Theo dõi lưu lượng DNS được gửi đi có thể giúp giải đáp những thắc mắc này.

Làm thế nào để giám sát lưu lượng đi

Rất khó để có thể quan sát được các yêu cầu DNS gửi đi. Quản trị viên tường lửa thường có xu hướng không xem xét nhật ký yêu cầu đăng nhập vì quá lớn, nhưng biết những gì được gửi đi là bước đầu tiên để ngăn chặn giao tiếp với các điểm cuối độc hại.

Trước tiên, chúng ta cần triển khai các công nghệ an ninh bảo mật như tường lửa DNS, lọc email và các giải pháp bảo mật khác, và thường xuyên cập nhật. Không có công nghệ nào có thể bảo vệ hệ thống mạng một cách tuyệt đối. Các tổ chức cần phải triển khai cách tiếp cận phân lớp bảo mật bao gồm cả công nghệ và đào tạo người dùng.

Khi những kẻ tấn công phát triển phần mềm độc hại ngày càng "thông minh" hơn, việc kiểm soát các lớp bảo vệ cá nhân và các cửa an ninh khác, bao gồm các biện pháp ở cấp DNS đang trở nên ngày càng quan trọng hơn./.

Chuyên gia chỉ cách khắc phục mã độc video đang hoành hành tại Việt Nam

Hơn 300.000 thiết bị kết nối internet tại VN có thể bị mã độc tấn công